چت رمزنگاریشدهی X: فعلاً اعتماد نکنید.

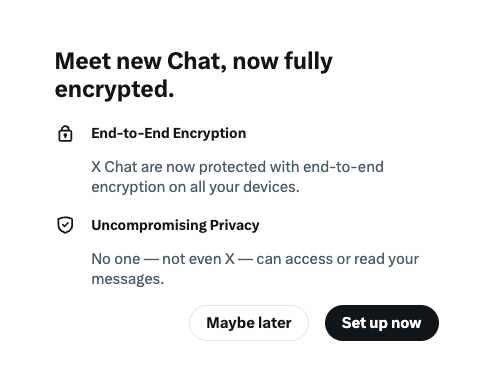

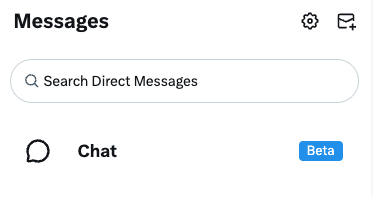

X، که قبلاً توییتر نامیده میشد، عرضه ویژگی پیامرسانی رمزگذاری شده جدید خود با نام “چت” یا “XChat” را آغاز کرده است.

این شرکت ادعا میکند که ویژگی ارتباطی جدید به صورت سرتاسر رمزگذاری شده است، به این معنی که پیامهای رد و بدل شده در آن فقط توسط فرستنده و گیرنده قابل خواندن هستند و – در تئوری – هیچ کس دیگری، از جمله X، نمیتواند به آنها دسترسی داشته باشد.

با این حال، کارشناسان رمزنگاری هشدار میدهند که نباید به پیادهسازی فعلی رمزگذاری X در XChat اعتماد کرد. آنها میگویند این سرویس به مراتب بدتر از سیگنال است، که به طور گسترده به عنوان پیشرفتهترین فناوری در زمینه چت رمزگذاری شده سرتاسر در نظر گرفته میشود.

در XChat، هنگامی که یک کاربر روی “Set up now” کلیک میکند، X از او میخواهد یک پین ۴ رقمی ایجاد کند، که برای رمزگذاری کلید خصوصی کاربر استفاده میشود. سپس این کلید در سرورهای X ذخیره میشود. کلید خصوصی اساساً یک کلید رمزنگاری مخفی است که به هر کاربر اختصاص داده میشود و هدف آن رمزگشایی پیامها است. مانند بسیاری از سرویسهای رمزگذاری شده سرتاسر، یک کلید خصوصی با یک کلید عمومی جفت میشود، که فرستنده از آن برای رمزگذاری پیامها برای گیرنده استفاده میکند.

این اولین علامت خطر برای XChat است. سیگنال کلید خصوصی کاربر را در دستگاه او ذخیره میکند، نه در سرورهای خود. چگونگی و محل دقیق ذخیره کلیدهای خصوصی در سرورهای X نیز مهم است.

متیو گرت، یک محقق امنیتی که در خرداد ماه، زمانی که X این سرویس جدید را اعلام کرد و به آرامی شروع به عرضه آن کرد، یک پست وبلاگی درباره XChat منتشر کرد، نوشت که اگر شرکت از چیزی به نام ماژولهای امنیت سختافزاری یا HSM برای ذخیره کلیدها استفاده نکند، میتواند کلیدها را دستکاری کرده و به طور بالقوه پیامها را رمزگشایی کند. HSMها سرورهایی هستند که به طور خاص ساخته شدهاند تا دسترسی شرکت مالک آنها به دادههای داخلشان را دشوارتر کنند.

یکی از مهندسان X در پستی در خرداد ماه گفت که این شرکت از HSM استفاده میکند، اما نه او و نه شرکت تاکنون هیچ مدرکی ارائه نکردهاند. گرت به خبرنگار گفت: “تا زمانی که این کار انجام نشود، این فقط در حد ‘به ما اعتماد کن’ است.”

دومین علامت خطر، که X خود در صفحه پشتیبانی X Chat به آن اذعان میکند، این است که پیادهسازی فعلی سرویس میتواند به “یک فرد خودی مخرب یا خود X” اجازه دهد تا مکالمات رمزگذاری شده را به خطر بیندازد.

این از نظر فنی “حمله مرد میانی” نامیده میشود. این موضوع کل هدف یک پلتفرم پیامرسانی رمزگذاری شده سرتاسر را زیر سوال میبرد.

گرت گفت که X “هر زمان که با آنها ارتباط برقرار میکنید، کلید عمومی را در اختیار شما قرار میدهد، بنابراین حتی اگر آنها این کار را به درستی انجام داده باشند، نمیتوانید ثابت کنید که یک کلید جدید نساختهاند” و یک حمله مرد میانی انجام دادهاند.

علامت خطر دیگر این است که هیچکدام از پیادهسازیهای XChat، در این مرحله، متنباز نیستند، برخلاف سیگنال، که به طور علنی و با جزئیات مستند شده است. X میگوید هدفش این است که “پیادهسازی خود را متنباز کرده و فناوری رمزگذاری را به طور عمیق از طریق یک مقاله فنی سفید در اواخر امسال شرح دهد.”

در نهایت، X “Perfect Forward Secrecy” را ارائه نمیدهد، یک مکانیسم رمزنگاری که توسط آن هر پیام جدید با یک کلید متفاوت رمزگذاری میشود، که به این معنی است که اگر یک مهاجم کلید خصوصی کاربر را به خطر بیندازد، فقط میتواند آخرین پیام را رمزگشایی کند، نه همه پیامهای قبلی را. خود شرکت نیز به این نقص اذعان میکند.

در نتیجه، گرت فکر نمیکند XChat در نقطهای باشد که کاربران بخواهند به آن اعتماد کنند.

گرت به خبرنگار گفت: “اگر همه افراد درگیر کاملاً قابل اعتماد باشند، پیادهسازی X از نظر فنی بدتر از سیگنال است.” و حتی اگر آنها در ابتدا کاملاً قابل اعتماد بودند، میتوانند از قابل اعتماد بودن دست بردارند و اعتماد را به روشهای مختلف به خطر بیندازند […] اگر آنها در طول پیادهسازی اولیه غیرقابل اعتماد یا بیکفایت بودند، غیرممکن است نشان داد که اصلاً هیچ امنیتی وجود دارد.”

گرت تنها کارشناسی نیست که ابراز نگرانی میکند. متیو گرین، یک کارشناس رمزنگاری که در دانشگاه جانز هاپکینز تدریس میکند، نیز با این موضوع موافق است.

گرین به خبرنگار گفت: “در حال حاضر، تا زمانی که یک ممیزی کامل توسط یک فرد معتبر انجام نشود، من به این سرویس بیشتر از پیامهای خصوصی رمزگذاری نشده فعلی اعتماد نمیکنم.” (XChat یک ویژگی جداگانه است که، حداقل در حال حاضر، در کنار پیامهای مستقیم قدیمی وجود دارد.)

X به چندین سوال ارسال شده به آدرس ایمیل مطبوعاتی خود پاسخ نداد.

منبع : techcrunch.com