راهنمای مقابله با جاسوسافزارهای دولتی: چه باید کرد؟

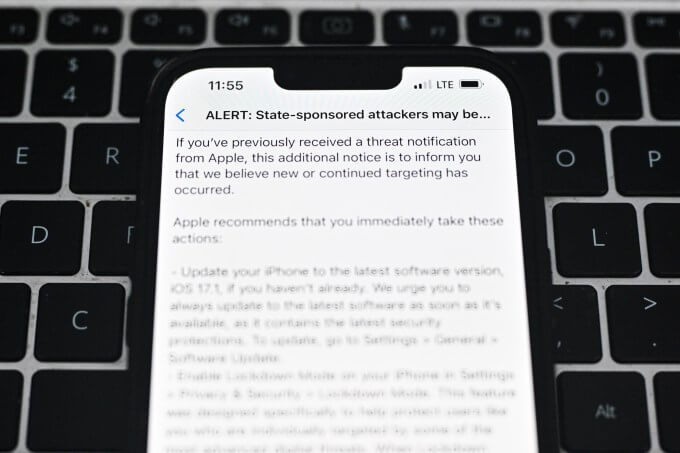

همه چیز عادی بود تا این که جی گیبسون یک اعلان غیرمنتظره روی آیفونش دریافت کرد: «اپل یک حمله هدفمند جاسوسافزاری مزدور علیه آیفون شما را شناسایی کرده است.»

جالب است بدانید که گیبسون قبلاً در شرکتهایی کار میکرد که دقیقاً همان نوع جاسوسافزاری که میتواند چنین اعلانی را فعال کند، توسعه میدادند. با این حال، از دریافت چنین پیامی روی گوشی خودش شوکه شد. او پدرش را خبر کرد، گوشی را خاموش و کنار گذاشت و رفت تا یک گوشی جدید بخرد.

او به خبرنگار گفت: «واقعاً وحشت کرده بودم. همه چیز به هم ریخته بود. یک آشوب بزرگ بود.»

گیبسون یکی از افراد رو به افزایشی است که از شرکتهایی مانند اپل، گوگل و واتساپ اعلانهایی درباره حملات جاسوسافزاری دریافت میکنند. این شرکتهای فناوری اکنون بسیار فعالتر از گذشته، هنگام شناسایی کاربران هدف حملات هکری دولتی – و به ویژه کسانی که هدف جاسوسافزارهایی از شرکتهایی مثل اینتلکسا، NSO Group و Paragon Solutions قرار میگیرند – به کاربران هشدار میدهند.

اما در حالی که اپل، گوگل و واتساپ هشدار میدهند، در ادامه درگیر روند ماجرا نمیشوند. آنها کاربران را به اشخاص یا سازمانهایی که میتوانند کمک کنند، ارجاع میدهند و خودشان کنار میکشند.

در ادامه توضیح میدهیم پس از دریافت این هشدارها چه اتفاقی میافتد.

هشدار

شما یک اعلان دریافت کردهاید که هدف هکرهای دولتی بودهاید. حالا چه باید کرد؟

قبل از هر چیز، این موضوع را جدی بگیرید. این شرکتهای فناوری حجم عظیمی از دادههای تلهمتری درباره کاربران و اتفاقات روی دستگاهها و حسابهای کاربری دارند. این غولهای فناوری تیمهای امنیتی باتجربهای دارند که سالها است چنین فعالیتهای مخرب و هدفمندی را رصد و بررسی میکنند. اگر آنها فکر میکنند شما هدف قرار گرفتهاید، احتمالاً درست میگویند.

نکته مهم این است که دریافت هشدار از اپل یا واتساپ لزوماً به معنی هک شدن شما نیست. ممکن است تلاش برای هک ناموفق بوده باشد، اما این شرکتها میتوانند به شما اطلاع دهند که کسی سعی کرده شما را هدف قرار دهد.

در مورد گوگل، احتمالاً آن شرکت حمله را مسدود کرده است و این پیام برای اطلاع رسانی به شماست تا به حساب کاربریتان مراجعه و احراز هویت دومرحلهای (ترجیحاً با کلید امنیتی فیزیکی) فعال کنید و برنامه حفاظت پیشرفته این شرکت را روشن نمایید. این برنامه همچنین به کلید امنیتی نیاز دارد و لایههای امنیتی بیشتری به حساب گوگل شما میافزاید. به عبارت دیگر، گوگل راهنمای بهتر محافظت از خودتان را ارائه میکند.

در اکوسیستم اپل، پیشنهاد میشود «حالت قفل» (Lockdown Mode) را فعال کنید. این قابلیت مجموعهای از ویژگیهای امنیتی را فعال میکند که کار هکرها برای هدف گرفتن دستگاههای اپل شما را سختتر میکند. اپل مدتهاست ادعا میکند تا کنون هک موفقی علیه کاربری که حالت قفل را فعال کرده، شناسایی نکرده، اما هیچ سیستمی کاملاً بینقص نیست.

محمد المسقطی، مدیر مرکز کمک امنیت دیجیتال Access Now که متشکل از تیمی جهانی برای رسیدگی به موارد جاسوسافزار علیه اعضای جامعه مدنی است، توصیههایی برای افرادی که احتمال میدهند هدف جاسوسافزار دولتی قرار گرفتهاند، دارد.

این توصیهها شامل موارد زیر است: سیستمعامل و اپلیکیشنهای دستگاههایتان را بهروز نگه دارید؛ حالت قفل اپل و حفاظت پیشرفته گوگل را برای حسابها و دستگاههای اندرویدی فعال کنید؛ نسبت به لینکها و ضمیمههای مشکوک محتاط باشید؛ گوشی خود را مرتباً ریاستارت کنید؛ و به تغییرات در عملکرد دستگاه توجه کنید.

دریافت کمک

این که قدم بعدی چیست، بستگی به این دارد که شما چه کسی هستید.

ابزارهایی متنباز و قابل دانلود وجود دارد که هر کسی با کمی دانش فنی میتواند برای شناسایی حملات جاسوسافزاری احتمالی روی دستگاهش استفاده کند. شما میتوانید از ابزار Mobile Verification Toolkit یا MVT کمک بگیرید که امکان جستجوی ردهای حمله را در دستگاهتان فراهم میکند؛ شاید این اولین گام قبل از درخواست کمک باشد.

اگر نمیخواهید، یا نمیتوانید از MVT استفاده کنید، میتوانید مستقیماً سراغ یک فرد یا سازمان متخصص بروید. اگر خبرنگار، مخالف سیاسی، دانشگاهی یا فعال حقوق بشر هستید، مجموعههایی وجود دارند که میتوانند کمک کنند.

میتوانید به Access Now و مرکز کمک امنیت دیجیتال آن مراجعه کنید. همچنین میتوانید با سازمان عفو بینالملل تماس بگیرید که تیم تحقیق اختصاصی با تجربه فراوان در این زمینه دارد. علاوه بر این، میتوانید با Citizen Lab که گروهی مدافع حقوق دیجیتال در دانشگاه تورنتو است و نزدیک پانزده سال است بر سوءاستفاده از جاسوسافزار نظارت میکند، ارتباط بگیرید.

اگر خبرنگار هستید، گزارشگران بدون مرز نیز آزمایشگاه امنیت دیجیتال دارد و میتواند به بررسی موارد مشکوک به هک و نظارت کمک کند.

خارج از این دستهها، مثلاً سیاستمداران یا مدیران تجاری، باید به سراغ گزینههای دیگری بروند.

اگر در یک شرکت بزرگ یا حزب سیاسی کار میکنید، احتمالاً تیم امنیتی کارآمدی در اختیار دارید (امیدواریم!) و میتوانید مستقیماً موضوع را با آنها در میان بگذارید. شاید تخصص کافی برای بررسی عمیق را نداشته باشند، اما معمولاً میدانند به کجا یا چه کسی مراجعه کنند و اگر لازم باشد، به سازمانهایی مانند Access Now، عفو بینالملل یا Citizen Lab ارجاع میدهند.

در غیر این صورت، گزینههای زیادی برای مدیران یا سیاستمداران در دسترس نیست، اما بر اساس پیشنهادهای منابع مورد اعتماد، چند شرکت را معرفی میکنیم. نمیتوانیم مستقیماً یا کاملاً این شرکتها را تأیید کنیم، اما به توصیههای متخصصان ارزش توجه دارند.

شاید شناختهشدهترین این شرکتهای خصوصی امنیتی، iVerify باشد که اپلیکیشنی برای اندروید و iOS دارد و به کاربران امکان درخواست بررسی دقیق پزشکی قانونی را هم میدهد.

مت میچل، کارشناس امنیتی مطرح که مدتهاست به گروههای آسیبپذیر برای دفاع در برابر نظارت کمک میکند، استارتاپ جدیدی به نام Safety Sync Group دارد که این نوع خدمات را ارائه میدهد.

جسیکا هاید، بازپرس پزشکی قانونی با سابقه فعالیت در بخشهای دولتی و خصوصی، استارتاپ خودش را به نام Hexordia راهاندازی کرده است و خدمات بررسی موارد مشکوک به هک را ارائه میدهد.

شرکت Lookout در زمینه امنیت موبایل، با تجربه بررسی جاسوسافزارهای دولتی در سراسر جهان، فرمی آنلاین در اختیار کاربران قرار داده تا درباره حملات بدافزاری، نفوذ به دستگاهها و موارد مشابه درخواست کمک کنند. تیمهای تهدیدشناسی و پزشکی قانونی این شرکت میتوانند بررسی بیشتری انجام دهند.

همچنین کاستین رایو، سرپرست تیم TLPBLACK است؛ تیمی کوچک از پژوهشگران امنیتی که سابقاً در گروه تحلیل و تحقیقات جهانی شرکت Kaspersky کار میکردند. رایو در زمانی که حملات سایبری پیشرفته از سوی تیمهای دولتی ایالات متحده، روسیه، ایران و سایر کشورها کشف شد، مسئول آن گروه بود. او گفته است که افرادی که مشکوک به نفوذ هستند میتوانند مستقیماً به آدرس ایمیل او پیام دهند.

بررسی و تحلیل

مراحل بعدی به این بستگی دارد که شما از چه کسی کمک گرفتهاید.

عموماً، سازمانی که با آن تماس میگیرید، ممکن است درخواست یک بررسی اولیه با فایلی حاوی گزارش تشخیصی از دستگاه شما داشته باشد که میتوانید از راه دور برای تیم تحقیق ارسال کنید. در این مرحله، هنوز لازم نیست دستگاه خود را تحویل شخص دیگری بدهید.

در همین گام اولیه، ممکن است نشانههایی از هدف قرار گرفتن یا حتی آلودگی پیدا شود یا نه. در هر دو صورت، شاید لازم باشد بررسی عمیقتر انجام شود که به معنی تهیه بکاپ کامل یا حتی ارسال دستگاه واقعی شما برای متخصصان باشد. متخصصان فرآیند را طی خواهند کرد که بسته به پیچیدگی، ممکن است زمانبر باشد، چرا که جاسوسافزارهای پیشرفته امروزی معمولاً ردپای خود را پاک میکنند.

متأسفانه، جاسوسافزارهای مدرن ممکن است هیچ ردی باقی نگذارند. به گفته حسن سلمی، مسئول تیم واکنش به حوادث در مرکز کمک امنیت دیجیتال Access Now، معمولاً استراتژی امروز «ضربه و فرار» است؛ یعنی زمانی که دستگاه به جاسوسافزار آلوده شد، تا جای ممکن دادهها را سرقت و سپس هر رد و اثری را پاک میکند و خودش را حذف میکند. هدف سازندگان این جاسوسافزارها، محافظت از ابزارشان و پنهان کردن فعالیتهایشان از دید بازرسان و پژوهشگران است.

اگر شما خبرنگار، فعال سیاسی، دانشگاهی یا مدافع حقوق بشر باشید، گروههایی که به شما کمک میکنند ممکن است پیشنهاد کنند که موضوع حمله شدن خود را علنی کنید، ولی اجباری به این کار نیست. آنها حتی بدون اعلام عمومی و اطلاع رسانی نیز از شما حمایت میکنند. البته گاهی علنی کردن موضوع میتواند منطقی باشد؛ مثلاً برای افشای هدف قرار گرفتن از سوی دولت یا آگاه کردن دیگران نسبت به خطرهای جاسوسافزار، یا حتی افشای سوءاستفاده مشتریان یک شرکت سازنده جاسوسافزار از فناوری آن.

ما امیدواریم هرگز چنین اعلانی دریافت نکنید. اما اگر چنین شد، این راهنما برایتان سودمند باشد. مراقب خودتان باشید.